Serangan pintu belakang ialah sejenis serangan siber di mana penyerang mendapat akses kepada komputer atau rangkaian melalui pintu yang tersembunyi atau rahsia. Serangan jenis ini sering digunakan untuk memintas langkah keselamatan atau untuk mendapatkan akses kepada data sensitif. Serangan pintu belakang boleh menjadi sukar untuk dikesan dan boleh membawa akibat yang serius kepada mangsa. Terdapat pelbagai jenis serangan pintu belakang, tetapi beberapa yang paling biasa termasuk: • Suntikan SQL: Jenis serangan ini berlaku apabila penyerang menyuntik kod hasad ke dalam pangkalan data untuk mendapatkan akses kepada data sensitif. • Trojan akses jauh: Jenis serangan pintu belakang ini membolehkan penyerang mendapat akses jauh ke komputer mangsa. Setelah penyerang mempunyai akses, mereka kemudian boleh memasang perisian hasad lain atau mencuri data sensitif. • Limpahan penampan: Jenis serangan ini berlaku apabila penyerang menghantar lebih banyak data ke komputer daripada yang boleh dikendalikannya. Ini boleh menyebabkan komputer ranap atau membenarkan penyerang mendapat akses kepada data sensitif. Serangan pintu belakang boleh membawa akibat yang serius kepada mangsa. Dalam sesetengah kes, penyerang mungkin boleh mendapatkan akses kepada data sensitif atau memasang perisian hasad lain. Dalam kes lain, serangan itu hanya boleh mengakibatkan komputer mangsa ranap. Sama ada cara, serangan pintu belakang mungkin sukar untuk dikesan dan boleh membawa akibat yang serius kepada mangsa.

Nama pintu belakang mungkin kelihatan pelik, tetapi ia boleh menjadi sangat berbahaya jika terdapat pada anda sistem komputer atau rangkaian. Persoalannya ialah betapa bahayanya pintu belakang dan apakah akibat kesannya terhadap rangkaian anda.

Dalam artikel ini, bertujuan untuk pemula, kita akan melihat apa itu pintu belakang dan cara penggodam menggunakan pintu belakang untuk mendapatkan akses kepada sistem komputer di seluruh dunia.

bagaimana membuat carta pai di excel dengan pelbagai lajur

Apa itu pintu belakang

Jadi, pintu belakang pada asasnya adalah cara untuk penggodam memintas kaedah penyulitan biasa pada komputer, yang kemudiannya membolehkan mereka log masuk dan mengumpul data seperti kata laluan dan maklumat sensitif lain. Kadang-kadang pintu belakang bertujuan untuk tujuan yang baik. Sebagai contoh, situasi mungkin timbul apabila pentadbir sistem kehilangan akses, dan oleh itu akses hanya boleh diberikan oleh pintu belakang.

Dalam kebanyakan kes, mangsa tidak menyedari bahawa pintu belakang dipasang pada komputer mereka, dan ini menjadi masalah kerana mereka tidak tahu bahawa data mereka disedut oleh orang luar dan mungkin dijual di web gelap. Mari bercakap tentang topik ini dengan lebih terperinci.

- Sejarah pintu belakang dengan contoh

- Bagaimana penggodam menggunakan pintu belakang

- Bagaimanakah pintu belakang muncul pada komputer?

- Pembangun memasang pintu belakang

- Pintu belakang dicipta oleh penggodam

- Pintu belakang dikesan

- Bagaimana untuk melindungi komputer dari pintu belakang.

anda boleh membaca perbezaan antara virus, trojan, worm, adware, rootkit dan lain-lain di sini.

1] Sejarah pintu belakang dengan contoh

Pintu belakang telah wujud sejak sekian lama, tetapi kebanyakannya pintu belakang dipasang oleh pencipta. Sebagai contoh, NSA membangunkan cip penyulitan pada tahun 1993 untuk digunakan dalam kedua-dua komputer dan telefon. Apa yang menarik tentang cip ini ialah pintu belakang terbina dalam.

Secara teorinya, cip ini direka bentuk untuk memastikan maklumat sensitif selamat, sementara masih membenarkan penguatkuasaan undang-undang mencuri dengar pada penghantaran suara dan data.

Satu lagi contoh pintu belakang membawa kita secara tidak dijangka kepada Sony. Anda lihat, sebuah syarikat Jepun menghantar berjuta-juta CD muzik kepada pelanggan di seluruh dunia pada tahun 2005, tetapi terdapat masalah besar dengan produk tersebut. Syarikat memutuskan untuk memasang rootkit pada setiap CD, yang bermaksud bahawa setiap kali CD diletakkan di dalam komputer, rootkit kemudiannya dipasang ke dalam sistem pengendalian.

Apabila ini selesai, rootkit akan menjejaki tabiat mendengar pengguna dan menghantar data kembali ke pelayan Sony. Tidak perlu dikatakan, ini adalah salah satu skandal terbesar pada tahun 2005, dan ia masih menggantung di kepala Sony sehingga hari ini.

Baca : Evolusi perisian hasad - bagaimana ia bermula !

perkataan flesch kincaid 2013

2] Cara penggodam menggunakan pintu belakang

Mencari pintu belakang digital bukanlah mudah, kerana ia tidak sama dengan pintu belakang fizikal. Dalam sesetengah kes, penggodam boleh menggunakan pintu belakang untuk merosakkan komputer atau rangkaian, tetapi dalam kebanyakan situasi, perkara ini digunakan untuk menyalin fail dan mengintip.

Seorang pengintip biasanya melihat maklumat sensitif, dan dia boleh melakukannya tanpa meninggalkan jejak. Ini adalah pilihan yang lebih baik daripada menyalin fail kerana laluan ini biasanya meninggalkan sesuatu. Walau bagaimanapun, jika dilakukan dengan betul, penyalinan maklumat tidak meninggalkan kesan, tetapi sukar untuk dicapai, jadi hanya penggodam yang paling maju mengambil tugas ini.

Apabila ia datang kepada kemusnahan, penggodam memutuskan untuk menghantar sahaja perisian hasad kepada sistem dan bukannya melakukan misi rahsia. Ini adalah pilihan yang paling mudah dan memerlukan kelajuan, kerana penemuan tidak mengambil banyak masa, terutamanya jika sistem dilindungi dengan baik.

Baca : Serangan perisian ransomware, definisi, contoh, perlindungan, penyingkiran, soalan lazim .

3] Bagaimanakah pintu belakang muncul pada komputer?

Menurut penyelidikan kami, terdapat tiga cara utama pintu belakang boleh muncul pada komputer. Mereka biasanya dicipta oleh pembangun, dicipta oleh penggodam, atau ditemui. Mari kita bercakap tentang mereka dengan lebih terperinci.

4] Pembangun telah memasang pintu belakang

Salah satu pintu belakang yang paling berbahaya pada komputer atau rangkaian komputer dipasang oleh pemaju. Dalam sesetengah kes, pembangun aplikasi meletakkan pintu belakang ke dalam produk yang boleh mereka gunakan bila-bila masa diperlukan.

Mereka melakukan ini jika mereka ingin memberi akses penguatkuasaan undang-undang, mengintip rakyat jika produk dijual oleh pesaing, antara sebab lain.

Baca : Bagaimana untuk mengetahui sama ada komputer anda mempunyai virus ?

5] Pintu belakang dicipta oleh penggodam

Dalam sesetengah kes, penggodam gagal mencari pintu belakang dalam sistem, jadi lebih baik untuk menciptanya dari awal. Untuk melakukan ini, penggodam perlu mencipta terowong dari sistemnya ke sistem mangsa.

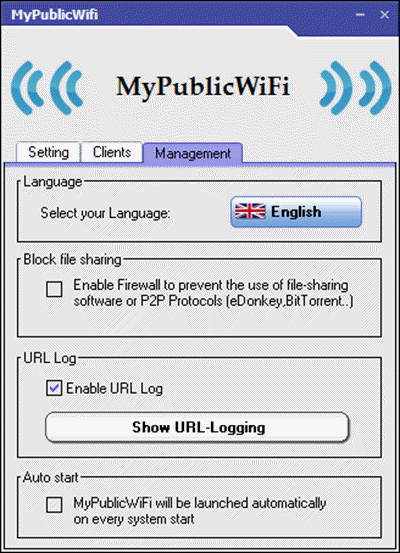

Jika mereka tidak mempunyai akses manual, penggodam mesti menipu mangsa supaya memasang alat khusus yang membolehkan mereka mengakses komputer dari lokasi terpencil. Dari situ, penggodam boleh mengakses data penting dengan mudah dan memuat turunnya dengan mudah.

6] Pintu belakang ditemui oleh penggodam

Dalam sesetengah situasi, penggodam tidak perlu mencipta pintu belakang mereka sendiri, kerana disebabkan amalan pembangun yang lemah, mungkin terdapat pintu belakang dalam sistem yang tidak diketahui oleh semua peserta. Penggodam, jika mereka bernasib baik, mungkin menghadapi pepijat ini dan memanfaatkannya sepenuhnya.

Daripada apa yang kami kumpulkan selama ini, pintu belakang cenderung muncul dalam perisian capaian jauh dan bukannya apa-apa lagi, dan itu kerana alatan ini direka bentuk untuk memberi orang akses kepada sistem komputer dari lokasi terpencil.

7] Bagaimana untuk melindungi komputer anda dari pintu belakang

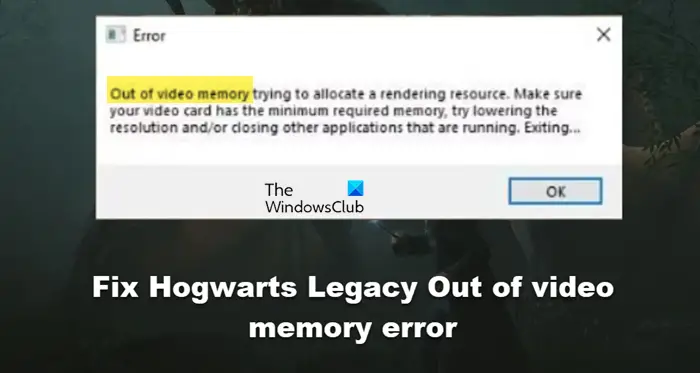

Bukan mudah untuk melindungi komputer anda daripada pintu belakang terbina dalam kerana ia sukar dikenal pasti dari awal. Walau bagaimanapun, apabila ia berkaitan dengan jenis pintu belakang yang lain, terdapat cara untuk mengawal keadaan.

- Pantau aktiviti rangkaian pada komputer anda J: Kami percaya bahawa memantau keselamatan rangkaian pada komputer Windows 10 anda adalah salah satu cara terbaik untuk melindungi sistem anda daripada kemungkinan pintu belakang. Manfaatkan Windows Firewall dan perisian pemantauan rangkaian pihak ketiga yang lain.

- Tukar kata laluan anda setiap 90 hari J: Dalam banyak cara, kata laluan anda ialah pintu masuk kepada semua maklumat sensitif pada komputer anda. Jika anda mempunyai kata laluan yang lemah, maka anda segera membuat pintu belakang. Perkara yang sama berlaku jika kata laluan anda terlalu lama, seperti beberapa tahun lalu.

- Berhati-hati apabila memuat turun aplikasi percuma J: Bagi mereka yang menggunakan Windows 10, Microsoft Store mungkin merupakan tempat paling selamat untuk memuat turun apl, tetapi Store tidak mengandungi kebanyakan perisian yang digunakan oleh pengguna. Keadaan ini memaksa pengguna untuk terus memuat turun aplikasi dalam talian dan di sinilah masalah boleh berlaku. Kami mengesyorkan mengimbas setiap program sebelum pemasangan dengan Microsoft Defender atau mana-mana alat antivirus dan antimalware kegemaran anda.

- Sentiasa gunakan penyelesaian keselamatan J: Setiap komputer yang menjalankan Windows 10 mesti memasang dan menjalankan perisian keselamatan. Secara lalai, Microsoft Defender harus dijalankan pada setiap peranti, jadi pengguna akan dilindungi serta-merta selepas pemasangan. Walau bagaimanapun, terdapat banyak pilihan yang tersedia untuk pengguna, jadi gunakan pilihan yang paling sesuai dengan keperluan anda.

Perisian tebusan , Perisian penipuan , rootkit , Botnet , Tikus , Iklan berniat jahat , Pancingan data , Serangan memandu demi muat turun , Kecurian identiti dalam talian , semua orang berada di sini untuk tinggal. Ia kini perlu untuk mengambil pendekatan yang komprehensif untuk memerangi perisian hasad, dan oleh itu tembok api, heuristik, dsb. juga menjadi sebahagian daripada senjata. Banyak perisian antivirus percuma dan secara percuma Pakej Keselamatan Internet , yang berfungsi sama seperti pilihan berbayar. Anda boleh membaca lebih lanjut di sini - Petua untuk melindungi PC Windows 10 anda.

Muat turun Alat Pembaikan PC untuk mencari dan membetulkan ralat Windows secara automatikAdakah anda melihat kami Pusat Video TWC By the way? Ia menawarkan banyak video menarik dan berguna tentang Microsoft dan Windows.

cara menggunakan pengurus muat turun ninja